Patrón vs NIP: ¿Qué Opción Elegir?

En la era digital en la que vivimos, es crucial la seguridad de nuestros dispositivos. Con el aumento del uso de teléfonos móviles, tabletas y computadoras, la necesidad de proteger nuestra información personal y sensible se convierte en una prioridad. Así,, surge la pregunta de cómo desbloquear estos dispositivos de forma segura y eficiente. Se presentan diferentes maneras de desbloquear, pero dos de los más comunes son un patrón de desbloqueo y el código PIN.

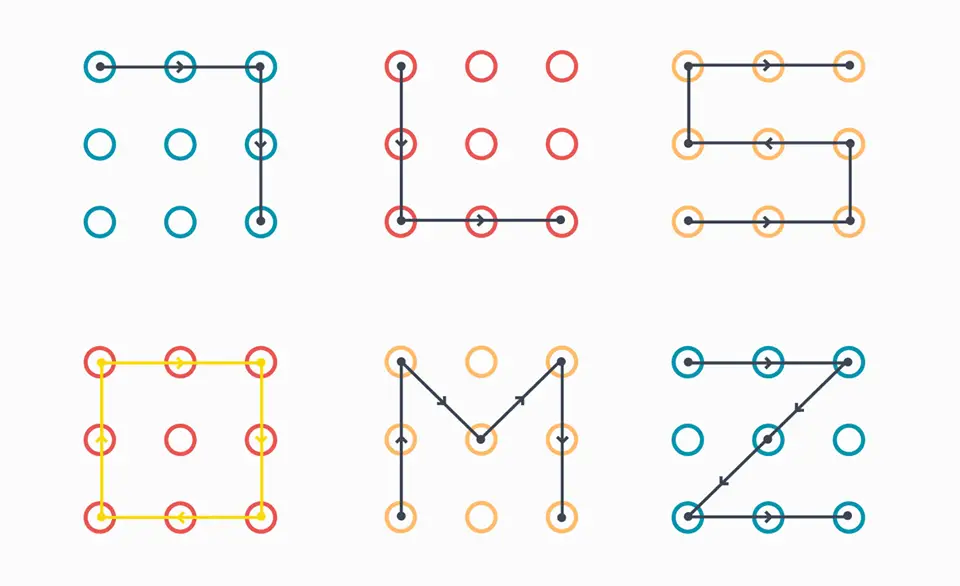

El sistema de patrón consiste en trazar una serie de puntos en la pantalla, y brinda una manera visual e intuitiva de resguardar nuestros dispositivos. En contraste, el PIN de seguridad, que habitualmente se compone de números, es un método más tradicional y ampliamente utilizado. Cada uno presenta sus pros y contras, y la decisión varía según las preferencias personales y lo que cada usuario valore en términos de seguridad. En el presente artículo, vamos a examinar en profundidad las distinciones entre estos métodos de desbloqueo y otros tipos de seguridad, así como sus efectos sobre la protección de información personal.

Métodos de Acceso

El liberación de dispositivos telefónicos, PCs y tabletas se realiza mediante diversos métodos, cada uno con sus propias distinciones y tipos de seguridad. Entre los más comunes se hallan el esquema de acceso, el número secreto de seguridad y la clave de acceso. Estos sistemas tradicionales son sencillos de recordar para los usuarios, pero son vulnerables a ataques si cualquiera tiene permiso al dispositivo.

Hoy en día, la innovación ha avanzado y muchos aparatos incluyen métodos de desbloqueo más sofisticados, como la impronta dactilar y el identificación facial. Estos sistemas ofrecen una mayor facilidad y seguridad, ya que permiten acceder a los dispositivos de manera rápida y sin obligación de recordar números. Sin embargo, es importante tener en cuenta que también son capaces de presentar riesgos si no están ajustados correctamente.

La seguridad de los dispositivos móviles también se puede reforzar con soluciones de desbloqueo remoto, como Find My Device y Find My iPhone. Estas herramientas facilitan ubicar y desbloquear el dispositivo en caso de pérdida, además de ofrecer alternativas para blindar los información personales. Regresar el aparato a su configuración de origen es otra opción, pero esta generalmente involucra la eliminación de datos, por lo que se debe tener cuidado y emplear sistemas de restauración de clave cuando sea posible.

Ventajas del Patrón de Desbloqueo de Pantalla

Una de las principales ventajas del patrón de acceso es su simplicidad y rapidez. Los individuales pueden acceder a sus dispositivos con un simple gesto en la pantalla, lo que hace que el proceso sea mucho más eficiente que recordar y introducir un número. Esta rapidez es especialmente valorada en situaciones donde el reloj es crucial, por ejemplo cuando se requiere contestar a una notificación o texto de forma rápida.

Además, el dibujo de desbloqueo ofrece un nivel de personalización que otros sistemas, como un PIN o contraseña, no proporcionan. Los usuarios pueden crear dibujos únicos que reflejan sus preferencias, lo que también les otorga un sentido de control sobre la protección de sus aparatos. Esta adaptación puede hacer que el uso del dispositivo sea más placentero y menos aburrido.

Otra ventaja significativa del patrón de acceso es la complejidad que puede representar para los malintencionados. A contrario de los números de un número secreto, que pueden ser más fácilmente adivinados, los dibujos pueden juntar diferentes caminos y movimientos en la superficie, lo que añade una capa adicional de protección. Aunque no es infalible, el sistema de acceso suele ser menos vulnerable a intentos por fuerza bruta que las mezclas de números tradicionales.

Ventajas del Código PIN

El PIN de seguridad es un de los sistemas más empleados para el desbloqueo de móviles, tablets y computadoras gracias a su simplicidad y efectividad. Una de las mayores fortalezas es su comodidad de uso. Al ser un número numérico corto, los usuarios pueden recordar fácilmente su código, lo que facilita el acceso rápido a sus aparatos. Esto es particularmente ventajoso en casos en las que se necesita ingresar rápidamente a la información, como en entornos laborales o durante viajes.

Otra, beneficio del PIN es su reducido consumo de energía. A diferencia de los patrones de desbloqueo o los métodos de identificación facial, que pueden requerir características avanzadas del equipamiento, un PIN puede ser usado en prácticamente cualquier aparato. Esto indica que hasta los dispositivos más viejos pueden contar con un método de protección seguro, asegurando que los propietarios que no tienen disponibilidad a tecnología sofisticada también puedan proteger sus datos personales.

Además, los códigos PIN de protección son menos vulnerables a los intentos de intrusos en comparación con ciertos métodos de desbloqueo como los patrones, que pueden dejar marcas visibles en la superficie. Un código que se mantiene en secreto es menos posible que sea revelado por otras personas. Esta propiedad lo convierte en una alternativa segura para proteger la información confidencial, ofreciendo un nivel de tranquilidad y confianza en la seguridad de los dispositivos móviles y personales.

Variadas Opciones de Acceso

Aparte del patrón de acceso y el PIN de protección, hay más alternativas que podrían mejorar la su aparato. Una de ellas consiste en la huella dactilar, que permite acceder a tu celular, PC o tablet con solo colocar tu dedo en un sensor. Esta opción es veloz y conveniente, ofreciendo la ventaja de ser única de cada usuarios, lo aumenta la protección de sus datos personales. Asimismo, el reconocimiento facial se volvió vuelto, usando la del aparato con el fin de identificar al usuario, aunque su puede variar de las luz y la de hardware.

Algunas opciones de desbloqueo a distancia igualmente ofrecen alternativas prácticas en caso de cuando te olvides de su contraseña o patrón. Configuración de seguridad Find My Device y Encuentra mi iPhone permiten a los usuarios encontrar, bloquear o borrar sus dispositivos de manera a distancia. Estas características podrían resultar decisivas para salvaguardar la información almacenada en tu dispositivo en caso de que se pierda o hurto, garantizando que terceros no tener acceso a tus datos.

Finalmente, el restablecimiento de configuraciones de fábrica es otra opción a considerar, especialmente cuando requiere acceder a un dispositivo que no puede puedes. No obstante, tal método tiende a implicar una destrucción de datos, así que es recomendable copias de respaldo de los datos antes. Opciones como Mi Desbloqueo o Oppo ID ofrecen alternative particulares a desbloquear algunos dispositivos, permitiendo una recuperación de su entrada sin borrar datos importante.

Consideraciones de Protección

Al elegir entre un dibujo de desbloqueo y un número de protección, es fundamental considerar la fortaleza de cada método. Un patrón, si bien puede ser simple de recordar, puede susceptible si es excesivamente fácil o si se dibuja de forma anticipable. Los estudios han demostrado que muchos usuarios escogen por dibujos que son visualmente atractivos o que siguen una estructura básica, lo que puede hacer más fácil su identificación por un espectador. En contraste, un PIN tiene el potencial de ofrecer una nivel adicional de protección si se selecciona correctamente, uniendo dígitos en un secuencia que no sea obvio.

Otro factores a tener en consideración es la capacidad de olvidar o perder el ingreso. En caso de utilizar un dibujo, la recuperación puede requerir el restablecimiento de fábrica, lo que puede llevar en la eliminación de datos. Los sistemas operativos modernos ofrecen opciones de desbloqueo remoto, como Encontrar mi Dispositivo o Find My iPhone, que pueden ayudar en la recuperación de la clave sin eliminar información. Es fundamental conocer con estas alternativas antes de tomar una decisión un método de desbloqueo.

Finalmente, es vital considerar la protección de información personales. Cualquiera de los sistemas elegidos debe cuidar no solamente el acceso al dispositivo, sino también la data confidencial guardada en él. La combinación de métodos, como utilizar un número junto con identificación facial o marcas dactilares, puede brindar una seguridad más robusta robusta. Siempre es recomendable mantener al día las configuraciones de protección para adaptarse a las peligros nuevas y proteger correctamente la data privada.